Vientos solares (SolaWinds): la ciberseguridad de EE.UU. derrotada

A medida que la pandemia COVID-19 arrasó el mundo en 2020, otro misterioso virus con devastadores efectos a largo plazo se extendió desapercibido por todo el mundo. En algún momento a finales de 2019 o principios de 2020, al menos un grupo de hackers avanzados insertó malware en el software de red suministrado por la firma SolarWinds, un fabricante de software de infraestructura de TI con sede en Texas. La decisión de apuntar a SolarWinds fue estratégica, dada la vasta clientela estadounidense y global de la compañía. Hecho público en diciembre de 2020, el malware infeccioso, apodado Sunburst por la firma de ciberseguridad FireEye y Solarigate por Microsoft, es parte de la campaña de ciberespionaje más audaz de la historia. Durante meses, los atacantes se infiltraron en organizaciones gubernamentales y privadas a través de una falsa actualización al software de gestión de ciberseguridad Orion de SolarWinds, insertándole un troyano. Al igual que el coronavirus, Sunburst y otra pieza de malware recientemente descubierta, revelan las desventajas del crecimiento de la conectividad y el fracaso de la cooperación global para hacer frente al contagio.

Lo que diferencia al ataque a SolarWinds de los incidentes anteriores es su escala. La compañía tiene más de 300.000 clientes en todo el mundo, según las presentaciones hechas a la Comisión de Bolsa y Valores de los Estados Unidos. A lo largo de 2020, SolarWinds envió actualizaciones de software a aproximadamente 18.000 de ellas: Hasta la fecha, 250 redes fueron afectadas por la actualización infectada. Poco después de ser descargado el virus ejecuta comandos llamados «trabajos» que crean una puerta trasera (troyano) para transferir archivos, deshabilitar servicios y reiniciar los equipos. Entre los objetivos se incluyen los Departamentos de Defensa de los Estados Unidos, Seguridad Nacional, Estado, Energía, y Tesoro, las cinco ramas del ejército de los Estados Unidos, la Administración Nacional de Seguridad Nuclear y 425 de las compañías Fortune 500, que van desde Cisco y Equifax hasta MasterCard y Microsoft. Al comprometer al gobierno y las empresas más poderosos del mundo, incluidas las principales empresas tecnológicas, el ataque a SolarWinds rompe la ilusión de la seguridad de la información. El hackeo también ha asustado al sector de los servicios financieros.

A las pocas horas del descubrimiento del ataque, los expertos en seguridad cibernética indicaron al Servicio de Inteligencia Extranjera de Rusia, o SVR, como el posible culpable. La unidad de hacking de élite de Rusia, conocida en los círculos de seguridad cibernética como Advanced Persistent Threat 29 (APT29) o «CozyBear», es un adversario conocido. SVR estuvo detrás de las violaciones digitales a la Casa Blanca, el Departamento de Estado y el Estado Mayor Conjunto en 2014 y 2015, así como el infame hackeo del Comité Nacional Demócrata (DNC) durante la campaña electoral de 2016. SVR hackeó los servidores DNC junto con APT28, también conocido como «Fancy Bear», un equipo supervisado por la agencia de inteligencia rusa, el GRU. Según los informes, EL GRU robó correos electrónicos y los publicó en línea: el Departamento de Justicia de EE.UU. acusó a 12 rusos sospechosos de participar en 2018. A los pocos días de hacerse público el ataque a SolarWinds, la Agencia de Seguridad para la Ciberseguridad e Infraestructura de Estados Unidos advirtió que el hackeo «supone un grave riesgo» para los gobiernos federales, estatales y locales, así como para las empresas privadas.

En la primera semana de enero de 2021, las agencias de inteligencia estadounidenses no llegaron a acusar oficialmente a los servicios de inteligencia rusos en su primera declaración pública conjunta sobre el asunto. No es de extrañar que la embajada rusa en Washington publicara una declaración en Facebook negando su responsabilidad y describiendo los ataques como opuestos a sus intereses de política exterior. Complicando más aun las cosas, otra pieza de malware que dirigida a SolarWinds más o menos al mismo tiempo, llamada Supernova por Palo Alto Networks 42, se sospecha de haber sido plantado por un atacante completamente diferente.

¿Quién fué? Socavando la confianza en las cadenas de suministro mundiales de ciberseguridad

Encontrar a los que están detrás de la hazaña SolarWinds no será fácil ni sencillo. A diferencia de las hazañas de phishing y hacking de alto perfil contra empresas como Equifax (2017) y Sony (2014), el ataque a SolarWinds se incluyó en una actualización legítima del software de marzo de 2020 y sólo fue detectado por FireEye en diciembre de 2020 después de que detectó un hackeo de sus propios sistemas. La verdad es que nadie sabe hasta ahora cuántos gobiernos y empresas han sido afectados. Los productos de SolarWind están diseñados para monitorear redes digitales y están en el verdadero corazón de la infraestructura de TI. Como tal, tienen un amplio acceso y pocas limitaciones en su alcance.

El software Orion de SolarWinds requería que los clientes modificaran las restricciones de seguridad y antivirus existentes, lo que ayudó a los atacantes a evadir los controles de seguridad. Esto significa que potencialmente podrían haber colocado malware y troyanos adicionales para asegurarse el acceso a largo plazo mediante la adición de nuevas credenciales, y el uso de privilegios administrativos para concederse permisos para acceder a diferentes secciones de la infraestructura de TI de sus víctimas. Para empeorar las cosas, los hackeos incluyeron a toda la colección de herramientas «Red Team» de FireEye, diseñadas para permitir a los investigadores de seguridad imitar el comportamiento de los APT (por sus siglas en inglés Amenazas Persistentes Avanzadas). Esta puede ser una de las razones por las que el hackeo a SolarWinds no activó las alarmas del sistema de detección Einstein desplegado por el Departamento de Seguridad Nacional y otros sensores de red global operados por la Agencia de Seguridad Nacional.

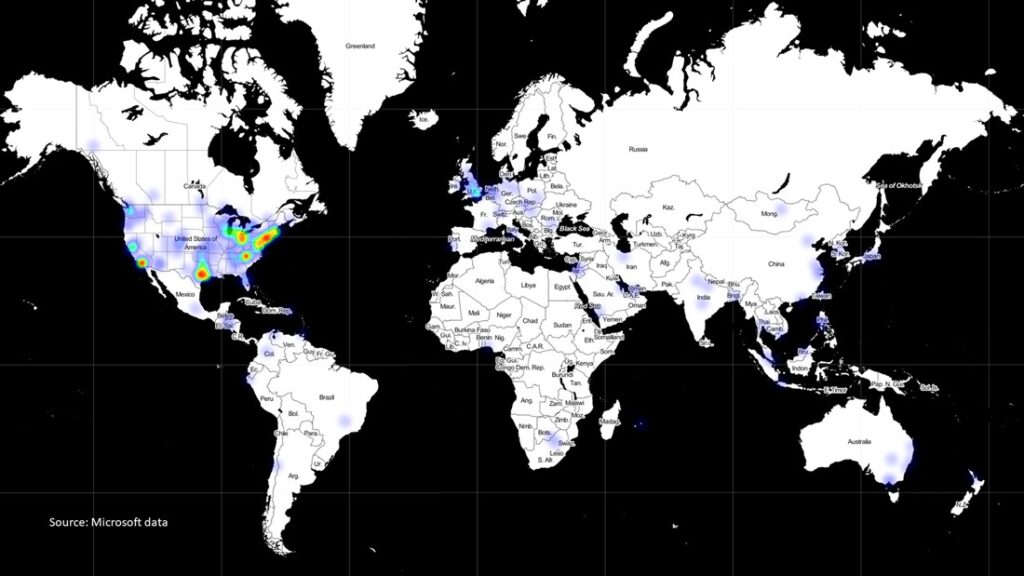

Independientemente de quién sea el responsable, la afectación a la cadena de suministro de ciberseguridad durará años y se extenderá mucho más allá de los propios clientes directos de SolarWind. El ataque muestra las potenciales responsabilidades ilimitadas de los sucesivos incidentes en cascada a sobre las cadenas de suministro de ciberseguridad. Los piratas informáticos ya han hecho uso de este acceso sin restricciones para robar permisos y código fuente de las principales empresas tecnológicas como Microsoft para luego comprometer aún más objetivos. Un informe post-evento de Microsoft ampliamente citado encontró que aproximadamente el 80 por ciento de los 40 clientes que identificó como comprometidos estaban basados en Estados Unidos, y el resto se extendió por Bélgica, Canadá, Israel, México, España, el Reino Unido y los EAU. También encontró que más del 44 por ciento de los objetivos son del sector de TI (tecnología de la información), otro 27 por ciento eran gobierno y 18 por ciento ONG.

El hackeo a la cadena de suministro de SolarWinds proporciona un potencial antecedente para que otros lo sigan. A medida que aumenta la presión para que las empresas tercericen su personal especializado y las herramientas, que resultan muy costosas de construir y mantener internamente, corren el riesgo de verse comprometidas. El sector de la tercerización de TI es enorme, unos

66.500 millones de dólares al año. Muchos de los productos de software que se están desarrollando son complejos y se entregan como soluciones “blackbox” (cerradas), lo que dificulta la auditoría. Sólo en Rusia, hay más de 213 empresas emergentes de IA compitiendo por una parte del mercado global de TI. Rusia, China, India y Eurasia son los principales destinos para las empresas estadounidenses y europeas que buscan tercerizar el desarrollo de código o tareas de seguridad de alto nivel, como las pruebas de penetración. Poner en duda la integridad de las cadenas de suministro cibernéticos abre preguntas inquietantes relacionadas con la integridad de los sistemas gubernamentales, la infraestructura crítica y el comercio, que dependen de plataformas digitales complejas y código informático.

La pendiente resbaladiza del ciberespionaje a la guerra

El hackeo a SolarWinds es un recordatorio de lo delgada que es la línea entre el espionaje y la guerra, y la dificultad de formular una respuesta proporcionada. Como los diplomáticos saben muy bien, no existe una norma internacional establecida contra el espionaje: la recopilación clandestina de información es una característica tolerada de las relaciones internacionales. La CIA, por ejemplo, tenía acceso sin restricciones al tráfico diplomático y comercial de docenas de países a través de una empresa que creó llamada empresa suiza CryptoAG. Cuando el espionaje se expone públicamente, lo que normalmente sigue es la condena, las sanciones y un enfoque apuntalador de las defensas para evitar que vuelva a suceder. En el último año, el Departamento de Justicia de Estados Unidos ha emitido acusaciones contra espías cibernéticos chinos y rusos. Sin embargo, la gran escala del ataque a SolarWinds– y la fuerte probabilidad de que haya otros ataques de este tipo que aún no han sido detectados– deberían forzar un replanteamiento. El potencial de que los sistemas comprometidos sean convertidos en armas, incluyendo el sabotaje de servicios públicos (como fue el caso en un reciente ciber ojo-por-ojo entre Israel e Irán), plantea una amenaza existencial.

El ataque a SolarWinds plantea más preguntas urgentes sobre la gobernanza de Internet. Ofrece un recordatorio inquietante sobre la ausencia de salvaguardas globales para prevenir y responder a los ciberataques. Hasta la fecha, el status quo le servía a Estados Unidos, junto con China, Israel, Corea del Norte y Rusia. Este ya no es el caso. Estas últimas revelaciones subrayan los riesgos sistémicos de adoptar un enfoque laissez-faire (dejar pasar) para gestionar el mundo digital. Esto no quiere decir que el problema haya pasado desapercibido. Durante dos décadas, un grupo gubernamental de expertos convocado por las Naciones Unidas ha tratado de establecer normas básicas para la gobernanza cibernética, pero las principales potencias todavía no pueden ponerse de acuerdo sobre los primeros principios. Las implicaciones de no tener reglas establecidas del camino a seguir son más peligrosas que nunca.

Se requieren normas más claras en torno al ciber-espionaje y guerra y una importante actualización de la gobernanza de Internet. Una coalición de países, industrias y grupos de la sociedad civil con mentalidad afines debe impulsar un modelo que garantice, como mínimo, protecciones para las infraestructuras críticas. Los esfuerzos actuales, como el enfoque de «múltiples partes interesadas», pueden ser necesarios, pero claramente han sido insuficientes en una era digital donde los compromisos masivos son rutinarios. Países como Estados Unidos, China y Rusia están estableciendo doctrinas para la ciberdefensa, lo que conduce al surgimiento de reglas de participación de facto. Sin embargo, los riesgos de un error de cálculo catastrófico también están creciendo.

Finalmente, el ataque a SolarWinds subraya algunas compensaciones incómodas que penden sobre el futuro de Internet. Es otro recordatorio de que Internet fue construido para la apertura, y no la seguridad. Los intentos de construir sistemas más seguros por encima de la Internet existente están destinados a fallar. El hackeo SolarWinds es el caso en el punto: Efectivamente poseía la infraestructura de seguridad diseñada para detectar ataques entrantes. ¿Se requiere un nuevo Internet, uno que ya tenga protocolos de seguridad diseñados en él? China y Rusia ciertamente lo piensan, y ya han construido sistemas paralelos con esto en mente. ¿Significará esto el fin de internet abierto? Si, después del ataque a SolarWinds, los gobiernos deciden que fragmentar Internet es la única opción viable para protegerse contra los ataques, entonces eso conducirá a un nuevo conjunto de repercusiones. Entre otros, reforzará las tendencias autoritarias y antidemocráticas de algunos gobiernos y pondrá fin a la supremacía estadounidense sobre el dominio digital.

Vientos Solares: Una Conexión Canadiense

Funcionarios del gobierno canadiense afirmaron haber «esquivado una bala» poco después de que el hackeo a SolarWinds se hizo público. Eso no es del todo cierto. La Junta Canadiense de Inversiones del Plan de Pensiones (CPPIB) compró 315 millones de dólares en acciones de SolarWinds el 7 de diciembre de 2020 a dos firmas de capital privado, Silver Lake y Thomas Bravo. Silver Lake y Thomas Bravo también resultan ser los mayores accionistas de SolarWinds. Que esta transacción se produjo sólo un día antes del hackeo está dando lugar a sospechas por venta de información privilegiada. SolarWinds ha negado cualquier irregularidad y señaló su segunda presentación 8-K del 17 diciembre 2020 a la SEC en la que su CEO fue informado del hackeo el 12 de diciembre de 2020. Sin embargo, en la presentación, no se menciona cuando la Junta de SolarWinds o las dos firmas de capital privado fueron conscientes de la situación. Los costos fueron significativos: las acciones de SolarWinds cayeron un 26% esa semana y la agencia de calificación de Moody’s está considerando una bajar más aún su calificación.

Una demanda colectiva contra los altos ejecutivos de SolarWinds ya ha sido presentada por los accionistas por violar las leyes federales de valores. Los demandantes alegan que SolarWinds y su dirección los engañaron sobre las prácticas de seguridad que culminaron en un incidente masivo. Kevin Thompson, director ejecutivo de SolarWinds y Barton Kalsu, el director financiero, fueron indicados como acusados. Los expertos alegan que Thomson, al frente de SolarWinds durante 11 años, prioriza el ahorro de costos a expensas de la seguridad. La compañía parece tener una cultura de seguridad laxa (la contraseña para las actualizaciones de SolarWinds era ‘solarwinds123‘). Como parte de un ejercicio de reducción de costos, SolarWinds trasladó su división de ingeniería a la República Checa, Polonia y Bielorrusia, donde los ingenieros tenían acceso sin restricciones al software de gestión “Orion”. Esto puede explicar por qué la atención se ha orientado ahora hacia JetBrains, una empresa de software de propiedad rusa con sede en la República Checa. Investigadores estadounidenses creen que puede haber sido el punto de entrada para el hackeo SolarWinds.

Amenazas emergentes

Estafas e incidentes

- Un servicio de mensajería de inversión bursátil fue atacado. Thallium (APT37), un grupo de hacking norcoreano, parece haber llevado a cabo un ataque en la cadena de suministro sobre los usuarios de una aplicación privada de mensajería de inversión bursátil. El perpetrador atacó a los inversores mediante el envío de código malicioso a través de instaladores de Windows y macros de MS Excel. La violación fue reportada por el grupo de seguridad EST, según un tweet de Virus Bulletin.

- La agencia cibernética del gobierno australiano fue impostada. El gobierno de Australia emitió una advertencia de que atacantes que se están haciendo pasar por el Centro Australiano de Ciberseguridad (ACSC). Están utilizando técnicas básicas de phishing para infectar objetivos con malware y robar información financiera y bancaria.

Ransomware

- Babuk Locker ransomware detectado. Entre los primeros ransomware detectados en 2021, Babuk Locker ransomware se dirige a las corporaciones y exige un rescate en el rango de US$60,000 – US$85,000 en Bitcoins. El ransomware, una vez lanzado, manipula el Administrador de reinicio de Windows para extenderse a través de una infraestructura de red corporativa. El ransomware utiliza SHA256 hashing, ChaCha8 y el algoritmo de curva elíptica Diffie-Hellman para cifrar archivos y proteger sus claves. En menos de una semana, este ransomware al parecer infectó al menos cinco organizaciones en todo el mundo.

- ElectroRAT ransomware descubierto. Los investigadores han descubierto un nuevo malware de acceso remoto que tiene la capacidad de robar claves privadas y criptomonedas de las carteras de la víctima y actuar como keylogger en los dispositivos de la víctima, sin ser detectado. Este ransomware (escrito en Golán) tiene la capacidad de atacar sistemas Windows, Linux y MacOS. Por otra parte, este ransomware es capaz de propagarse a través de plataformas de redes sociales o foros en línea, donde los atacantes ponen trampas a los propietarios de criptomonedas para descargar aplicaciones con malware.

Violaciones de datos

- Violaciones de datos financieros en México. Un atacante filtró información personal de 10.000 titulares de tarjetas de crédito AMEX con sede en México en un foro de hackers de forma gratuita. El hacker afirmó tener acceso a las credenciales de otros clientes con sede en México de Santander y Banamex. En otro incidente reciente en la India, Juspay, un sistema de pago para plataformas en línea como Amazon, Swiggy y Makemytrip, informó de una violación de datos de clientes de 35 millones de usuarios. Estos datos fueron colocados por el atacante para la venta en la Dark Web.

- Divulgación de resultados de tests de COVID-19 en la India. Como parte de su iniciativa de «prueba, rastreo, aislamiento, tratamiento», el gobierno indio ordenó que todos los resultados de las pruebas COVID-19 (públicos y privados) deben ser reportados a los departamentos de salud del gobierno. Sin embargo, la información personal y los resultados de las pruebas de miles de pacientes están ahora disponibles en forma abierta en dominios pertenecientes a los departamentos de salud y bienestar de la India. La divulgación de la información confidencial podría ser el resultado de una supervisión deficiente cuando los empleados públicos suben datos en plataformas de gestión de contenidos. Mientras tanto, la implementación insegura del código QR por parte del gobierno para las pruebas obligatorias COVID-19 (en laboratorios médicos privados designados) para las personas que arriban desde el exterior, también podría conducir a violaciones de datos.

Sobre esta publicación

La publicación del boletín de Prospectiva de Riesgos Digitales COVID-19 para Latinoamérica y España es el resultado de la alianza CAPSI / SecDev.

¿Quieres saber más? Podemos ayudar.

La Cámara Argentina de Profesionales en Seguridad Integrada – CAPSI – integra actores públicos, privados y académicos en busca de mejorar las políticas y la toma de decisiones, de los sectores público y privado, en materia de Seguridad y Defensa, a través de la investigación y el análisis. Somos una organización sin fines de lucro, no partidista y comprometida con el desarrollo y la evolución de la seguridad.

SecDev utiliza super-prospectiva, analítica avanzada, e inteligencia artificial para mantenerlo adelantado a las noticias, y no ser parte de ellas. Ayudamos a líderes corporativos, de gobiernos, y organizaciones sin fines de lucro a navegar este mundo de incertidumbre y resiliencia digital.

Contáctenos para:

Ideación – Ayudamos a los clientes a identificar los mejores conceptos y enfoques para valorar el riesgo para poner identificar nuevos espacios de oportunidad.

Análisis predictivo – realizamos evaluaciones personalizadas que miden, supervisan, cuantifican el riesgo e identifican oportunidades en las megatendencias que afectan a su negocio.

Evaluaciones de riesgos cibernéticos – mapeamos las vulnerabilidades cibernéticas de su empresa e identificamos soluciones tácticas y estratégicas que impulsan el valor.

Transformación digital – Ayudamos a impulsar la gestión del cambio para minimizar los riesgos digitales y desarrollar la resiliencia digital.

Compromiso con los líderes sénior – ayudamos a garantizar que su junta corporativa y sus líderes directivos estén preparados para participar en la era digital.

Conectar con Secdev en cuatro sencillos pasos

- Programar una consulta

- Alcance sus necesidades

- Invitar a un orador

- Síguenos en: www.secdev.com

Prospectiva de Riesgos Digitales es una publicación mensual de CAPSI y SecDev.

Para suscribirse ingrese aquí

Sobre esta publicación

La publicación del boletín de Prospectiva de Riesgos Digitales COVID-19 para Latinoamérica y España es el resultado de la alianza CAPSI / SecDev.

¿Quieres saber más? Podemos ayudar.

La Cámara Argentina de Profesionales en Seguridad Integrada — CAPSI — integra actores públicos, privados y académicos en busca de mejorar las políticas y la toma de decisiones, de los sectores público y privado, en materia de Seguridad y Defensa, a través de la investigación y el análisis. Somos una organización sin fines de lucro, no partidista y comprometida con el desarrollo y la evolución de la seguridad.

SecDev utiliza super-prospectiva, analítica avanzada, e inteligencia artificial para mantenerlo adelantado a las noticias, y no ser parte de ellas. Ayudamos a líderes corporativos, de gobiernos, y organizaciones sin fines de lucro a navegar este mundo de incertidumbre y resiliencia digital.

Contáctenos para:

Ideación — Ayudamos a los clientes a identificar los mejores conceptos y enfoques para valorar el riesgo para poner identificar nuevos espacios de oportunidad.

Análisis predictivo — realizamos evaluaciones personalizadas que miden, supervisan, cuantifican el riesgo e identifican oportunidades en las megatendencias que afectan a su negocio.

Evaluaciones de riesgos cibernéticos — mapeamos las vulnerabilidades cibernéticas de su empresa e identificamos soluciones tácticas y estratégicas que impulsan el valor.

Transformación digital — Ayudamos a impulsar la gestión del cambio para minimizar los riesgos digitales y desarrollar la resiliencia digital.

Compromiso con los líderes sénior — ayudamos a garantizar que su junta corporativa y sus líderes directivos estén preparados para participar en la era digital.

Conectar con Secdev en cuatro sencillos pasos

- Programar una consulta

- Alcance sus necesidades

- Invitar a un orador

- Síguenos en: www.secdev.com

Prospectiva de Riesgos Digitales es una publicación mensual de CAPSI y SecDev.